タイトでキュートなヒップがシュールなジョークとムードでテレフォンナンバー

みたいなタイトルですが。

こういう事例さがしても全然無いので書いてみます。

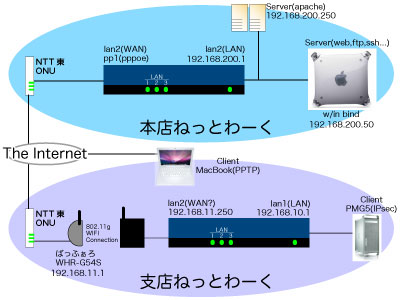

本店は固定IPを取る金もない零細企業(でもRTX1000)なのでネットボランチDNS。

営業マン一人がGeekでPPTP接続したがる。

無理して支店をつくったのでIPsecで繋ぎたい熱き思いが湧いた。

まずは本支店接続のネットワーク概念図。

本店ネットワークのRTX1000にPPTPserverとIPsec受け入れを用意しておく

ネットボランチDNSサービスでDDNSアドレスを取得しておくと便利。

まずは本店のConfigを

ip route default gateway pp 1

ip route 192.168.20.0/24 gateway tunnel 2

ip lan1 address 192.168.200.1/24

ip lan1 proxyarp on

pp select 1

pp keepalive use lcp-echo

pp always-on on

pppoe use lan2

pppoe auto connect on

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname *****

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ppp ipv6cp use off

ip pp mtu 1280

ip pp nat descriptor 1

netvolante-dns use pp auto

netvolante-dns hostname host pp ***.***.netvolante.jp

pp enable 1

pp select anonymous

pp bind tunnel1

pp auth request mschap

pp auth username PPTPユーザーID パスワード

ppp ccp type mppe-any

ip pp remote address pool 192.168.200.150-192.168.200.200

pptp service type server

pp enable anonymous

tunnel select 1

tunnel encapsulation pptp

pptp tunnel disconnect time 1200

pptp keepalive use off

tunnel enable 1

tunnel select 2

ipsec tunnel 101

ipsec sa policy 101 1 esp 3des-cbc sha-hmac

ipsec ike keepalive use 1 on

ipsec ike local address 1 192.168.200.1

ipsec ike pre-shared-key 1 text 事前共有鍵

ipsec ike remote address 1 any

ipsec ike remote name 1 ろーかるねーむ

ip tunnel tcp mss limit auto

tunnel enable 2

nat descriptor type 1 masquerade

nat descriptor masquerade static 1 1 192.168.200.50 tcp www

nat descriptor masquerade static 1 2 192.168.200.50 tcp ftpdata-21

nat descriptor masquerade static 1 3 192.168.200.50 tcp 5900

nat descriptor masquerade static 1 4 192.168.200.50 tcp 22

nat descriptor masquerade static 1 5 192.168.200.50 tcp https

nat descriptor masquerade static 1 6 192.168.200.50 tcp 10000

nat descriptor masquerade static 1 7 192.168.200.1 esp

nat descriptor masquerade static 1 8 192.168.200.1 udp 500

nat descriptor masquerade static 1 20 192.168.200.1 tcp 1723

nat descriptor masquerade static 1 23 192.168.200.1 gre

syslog notice on

syslog debug on

tftp host 192.168.200.50

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.200.100-192.168.200.149/24

dns server pp 1

pptp service on

upnp use on

upnp external address refer pp 1

masqueradeは20,23以外、趣味趣向の現れるところなので無視して欲しいw

ipsec ike local addressがローカルを見ている件についてはここを参照して欲しい。

続いて支店側。

ip route default gateway 192.168.11.1

ip route 192.168.200.0/24 gateway tunnel 1

ip lan1 address 192.168.20.1/24

ip lan2 address 192.168.11.250/24

ip lan2 nat descriptor 1

tunnel select 1

ipsec tunnel 101

ipsec sa policy 101 1 esp 3des-cbc sha-hmac

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on

ipsec ike local address 1 192.168.20.1

ipsec ike local name 1 ろーかるねーむ key-id

ipsec ike pre-shared-key 1 text 事前共有鍵

ipsec ike remote address 1 ***.***.netvolante.jp

ip tunnel tcp mss limit auto

tunnel enable 1

nat descriptor type 1 masquerade

nat descriptor address outer 1 primary

nat descriptor address inner 1 auto

nat descriptor masquerade incoming 1 reject

nat descriptor masquerade static 1 1 192.168.20.1 esp

nat descriptor masquerade static 1 2 192.168.20.1 udp 500

ipsec auto refresh on

syslog notice on

tftp host 192.168.20.2

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.20.100-192.168.20.149/24

dns server 192.168.11.1

dns private address spoof on

ローカルネームと事前共有鍵は同じにしよう。

あとはこれで社内アレゲWeb鯖には

本店G4サーバーで立ち上げたBINDがご案内。

クライアントのDNS参照に192.168.200.50を追加しておこう。

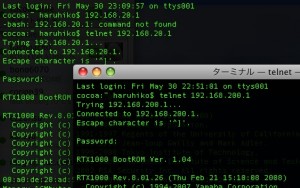

PPTP接続したMacBookからtelnetで本店のRTX1000を見てそのまま支店のRTX1000も見ちゃっている絵。

変態ですね〜笑

でも最初重かった。

ipsec sa policy 101 1 esp aes-cbc sha-hmac

これが重いこと。全然バイナリー転送できない。

テキストは大丈夫。

ipsec sa policy 101 1 esp 3des-cbc sha-hmac

にすると絶好調。

VPN先のBINDでおったてたDNSサーバーもバッチリ参照。

キター。